목록AWS (53)

클라우드 배우기

Terraform S3 구축 및 Dyanmo DB 생성

Terraform S3 구축 및 Dyanmo DB 생성

/backend/main.tfprovider "aws" { region = "eu-west-2"}resource "aws_s3_bucket" "terraform_state" { bucket = "s3-911031"}#s3 버저닝 -> 오래된 상태 파일도 저장resource "aws_s3_bucket_versioning" "enabled" { bucket = aws_s3_bucket.terraform_state.id versioning_configuration { status = "Enabled" }}#s3 암호화: SSE(서버 측 암호화)resource "aws_s3_bucket_server_side_encryption_configuration" "default"{..

AWS Lambda

AWS Lambda

진행할 람다 함수는 인스턴스 ID를 출력 람다 함수 작성을 위하여 하기와 같이 IAM 역할 생성 정책은 아래와 같이 연결 람다 코드를 실행하기 위하여 하기와 같이 인스턴스 태그 추가 람다 함수 생성 생성 후, 역할 및 시간 변경은 함수 하단부에 구성>권한에서 변경 가능 트리거 생성 트리거 구성 cron 설정 하단 테스트 부분 입력 region 부분 실행할 region 코드로 설정 import boto3 region = "ap-northeast-2" ec2 = boto3.client("ec2", region_name=region) response = ec2.describe_tags( Filters = [ { "Name" : "tag:auto-start", "Values" : ["true"] } ] ) in..

AWS Autoscaling 설정

AWS Autoscaling 설정

EC2 AMI 생성 템플릿 생성 Autoscaling 설정 만들어진 AMI 템플릿 선택 VPC 및 서브넷 선택 생성한 로드밸런서에 연결 원하는 그룹 크기 설정 인스턴스 워밍업 시간은 짧게 설정 원할 시 태그 지정 EC2에서 부하 테스트 # sudo dnf update -y # sudo dnf search stree # sudo dnf install -y stress # stess --cpu 4 --timeout 1000

AWS httpd+ wordpress + Aurora RDS (https/loadbalancer)

AWS httpd+ wordpress + Aurora RDS (https/loadbalancer)

VPC 192.168.18.0/24 subnet-911031-public-A 192.168.18.0/27 subnet-911031-public-C 192.168.18.32/27 subnet-911031-private1-A (EC2) 192.168.18.64/27 subnet-911031-private1-C (EC2) 192.168.18.96/27 subnet-911031-private2-A (RDS) 192.168.18.128/27 subnet-911031-private2-C (RDS) 192.168.18.160/27 IGW 라우팅 테이블 NAT A + 라우팅테이블 NAT C + 라우팅테이블 SSM 으로 인스턴스에 접속하기 위해서 인스턴스에 SSM_ROLE 부여 및 NAT로 연결 EC2 Private ..

SSM-agent 역할 부여 및 IP 개수 증량

SSM-agent 역할 부여 및 IP 개수 증량

SSH SSH를 사용하기 위하여 역할 생성 sudo systemctl status amazon-ssm-agent aws ec2 describe-instances aws sts get-caller-identity Quotas 리소스 할당 제한 해제 탄력적 IP 개수 증량 요청 cmd tracert -d www.naver.com nslookup www.naver.com arp -a route print

loadbalancer(gateway/+ 쿠키(stickness)

loadbalancer(gateway/+ 쿠키(stickness)

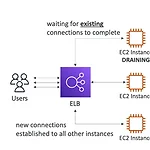

로드밸런서 배포 및 확장과 AWS의 타사 네트워크 가상 어플라이언스의 플릿 관리에 사용모든 트래픽이 방화벽을 통과하게 되거나 침입 탐지 및 방지 시스템에 사용 -> IDPS나 심층 패킷 분석 시스템 또는 일부 페이로드 수정 가능 (네트워크 수준에서 가능)네트워크 트래픽 분석L3 (IP 패킷 네트워크 계층)1. 투명 게이트웨이 : 단일 엔트리와 출구 통과 2. 로드 밸런서6081 포트 사용 쿠키 종류 (로드 밸런서 생성 시, 설정 가능)1. 어플리케이션 쿠키2. 기간 쿠키ELB가 선점하고 있는 쿠키 이름 : AWSALB, AWSALBAPP, AWSALBTG (이 외에 것으로 쿠키 이름 지정 가능) Cross-Zone Load Balancer (교차 영역 로드 밸런서) 각각의 로드 밸런서가 모든 영역에 있..

EKS Cloudwatch - Container Insight + Fluentd 설치

EKS Cloudwatch - Container Insight + Fluentd 설치

아래 포스팅과 Container Insight 및 Fluentd 부분은 url 부분과 설정 yaml이 상이함 slack 및 Whatap 및 slack 연동 + 알림 설정 하고 싶다면 하기 게시물 참고 https://hiheey.tistory.com/171 CloudWatch Container Insight 설정 후, Whatap 및 slack 연동 + 알림 설정 hiheey.tistory.com https://docs.aws.amazon.com/ko_kr/AmazonCloudWatch/latest/monitoring/create-iam-roles-for-cloudwatch-agent-commandline.html https://docs.aws.amazon.com/AmazonCloudWatch/latest..

CloudWatch Container Insight 설정 후, Whatap 및 slack 연동 + 알림 설정

CloudWatch Container Insight 설정 후, Whatap 및 slack 연동 + 알림 설정

CloudWatch Container Insight 설치하여 모니터링 지정 역할 참고 https://hiheey.tistory.com/172 cloudwatch-agent 및 fluent bit 설치 kubectl create ns amazon-cloudwatch 환경 변수 설정 ClusterName= RegionName= FluentBitHttpPort='2020' FluentBitReadFromHead='Off' [[ ${FluentBitReadFromHead} = 'On' ]] && FluentBitReadFromTail='Off'|| FluentBitReadFromTail='On' [[ -z ${FluentBitHttpPort} ]] && FluentBitHttpServer='Off' || Flu..

EKF EFS 구성

EKF EFS 구성

EFS : 여러 가용 용역에서 접근 가능한 파일 스토리지. 때문에 보안 그룹이 생성 필요 efs.tf resource "aws_efs_file_system" "kang" { creation_token = "kang-efs" tags = { Name = "kang-efs" purpose = "hands-on" } } resource "aws_security_group" "kang_efs" { name= "kang-efs" description= "efs mount" vpc_id= var.vpc_id ingress { description= "efs mount" from_port= 2049 to_port= 2049 protocol= "tcp" cidr_blocks= [ "10.0.0.0/8", "172.16..